AWS Landing Zone implementatie voor Nederlandse bedrijven

Een veilige, compliant en schaalbare AWS basis bouwen voor Nederlandse ondernemingen

Introductie

Voor Nederlandse bedrijven die aan hun AWS-reis beginnen, is het opzetten van een goede basis cruciaal. Een AWS Landing Zone biedt een goed ontworpen, multi-account AWS omgeving die dient als een veilig en schaalbaar startpunt voor je cloud infrastructuur.

Deze gids leidt je door de implementatie van een AWS Landing Zone specifiek afgestemd op Nederlandse ondernemingen, rekening houdend met lokale regelgeving, compliance vereisten en best practices.

Wat is een AWS Landing Zone?

Een AWS Landing Zone is een vooraf geconfigureerde, veilige multi-account AWS omgeving gebaseerd op AWS best practices. Het biedt:

- Multi-account architectuur met AWS Organizations

- Identity and access management centralisatie

- Netwerkarchitectuur met juiste segmentatie

- Security baseline en guardrails

- Logging en monitoring infrastructuur

- Compliance controls voor regelgeving

Waarom Nederlandse bedrijven een Landing Zone nodig hebben

1. Wettelijke compliance

Nederlandse bedrijven moeten voldoen aan:

- AVG (GDPR) - Databeschermingsregels

- NIS2 Richtlijn - Cybersecurity eisen

- DNB regelgeving - Voor financiële instellingen

- NEN 7510 - Voor zorginstellingen

Een correct geconfigureerde Landing Zone helpt vanaf dag één compliance te waarborgen.

2. Schaalbaarheid en groei

Beginnen met een solide basis stelt je organisatie in staat om:

- Naadloos te schalen over meerdere AWS accounts

- Consistente security en governance te handhaven

- Verschillende business units en projecten te ondersteunen

- Innovatie mogelijk te maken zonder security in te leveren

3. Kostenbeheer

Juiste account structuur maakt mogelijk:

- Heldere kostentoewijzing per business unit

- Gecentraliseerde billing en rapportage

- FinOps best practices implementatie

- Resource optimalisatie strategieën

Kerncomponenten van een AWS Landing Zone

1. AWS Organizations Structuur

Root

├── Security OU

│ ├── Log Archive Account

│ └── Security Audit Account

├── Infrastructure OU

│ ├── Network Account

│ └── Shared Services Account

├── Production OU

│ └── Production Workload Accounts

├── Development OU

│ └── Development Workload Accounts

└── Sandbox OU

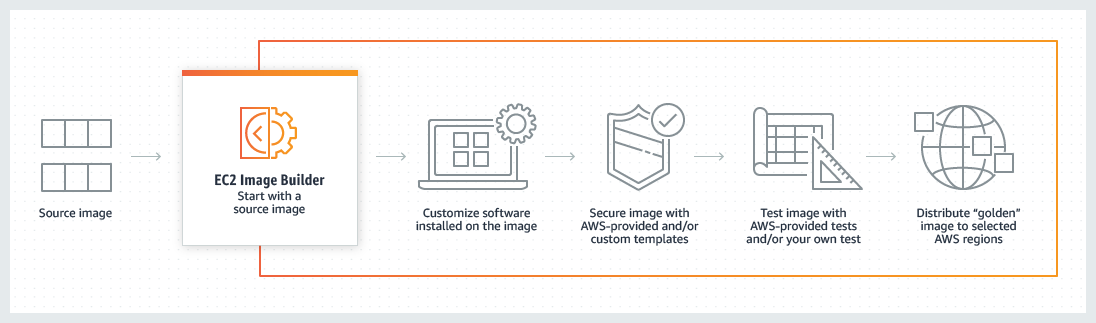

└── Sandbox Accounts2. AWS Control Tower

AWS Control Tower automatiseert de setup van je Landing Zone:

- Account Factory - Geautomatiseerde account provisioning

- Guardrails - Preventieve en detectieve controls

- Dashboard - Gecentraliseerd compliance overzicht

- Account Vending Machine - Self-service account creatie

3. Identity and Access Management

Gecentraliseerde Identiteit:

- Integratie met Azure AD of andere Nederlandse identity providers

- SSO implementatie voor alle AWS accounts

- MFA verplicht voor alle gebruikers

- Role-based access control (RBAC)

Service Control Policies (SCPs):

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [

"ec2:RunInstances"

],

"Resource": "*",

"Condition": {

"StringNotEquals": {

"ec2:Region": [

"eu-west-1",

"eu-central-1"

]

}

}

}

]

}Voorbeeld: Beperk resources tot EU regio’s voor AVG compliance

4. Netwerkarchitectuur

Hub-and-Spoke Model:

- Centraal Transit Gateway in Network account

- VPC per workload account

- Gecentraliseerde egress/ingress controle

- VPN/Direct Connect naar on-premises infrastructuur

Nederlandse Data Residency:

- Primaire regio:

eu-west-1(Ierland) - Secundaire regio:

eu-central-1(Frankfurt) - Zorg dat data binnen EU grenzen blijft

5. Security Baseline

Essentiële Security Services:

- AWS CloudTrail - Alle API activiteit logging

- AWS Config - Resource compliance tracking

- Amazon GuardDuty - Threat detection

- AWS Security Hub - Gecentraliseerde security findings

- AWS IAM Access Analyzer - Permission analyse

Encryptie Standaarden:

- S3 bucket encryptie standaard ingeschakeld

- EBS volume encryptie verplicht

- KMS keys voor encryptie management

- TLS 1.2+ voor data in transit

Implementatie Stappen

Stap 1: Planningsfase

Business Vereisten:

- Identificeer business units en projectteams

- Definieer account structuur en naamconventies

- Breng compliance vereisten in kaart (AVG, NIS2, etc.)

- Plan netwerkarchitectuur en connectiviteit

Technische Voorbereiding:

- Kies primaire en secundaire AWS regio’s

- Ontwerp IP adressering schema

- Plan identity integratie (Azure AD, ADFS, etc.)

- Definieer tagging strategie

Stap 2: Core Account Setup

1. Management Account:

# Enable AWS Organizations

aws organizations create-organization

# Enable all features

aws organizations enable-all-features2. Log Archive Account:

- Gecentraliseerde CloudTrail logs

- Config snapshots en geschiedenis

- VPC Flow Logs aggregatie

- Lange termijn retentie (7+ jaar voor compliance)

3. Security Audit Account:

- Security Hub aggregatie

- GuardDuty findings

- IAM Access Analyzer

- Read-only toegang tot alle accounts

Stap 3: AWS Control Tower Deployment

# Prerequisites check

aws sts get-caller-identity

# Deploy Control Tower via Console

# 1. Navigeer naar AWS Control Tower

# 2. Stel Landing Zone in

# 3. Configureer regio's: eu-west-1, eu-central-1

# 4. Configureer Log Archive en Audit accountsSchakel Guardrails in:

- Verplicht: Sta geen publieke S3 buckets toe

- Verplicht: Vereist MFA voor root toegang

- Sterk Aanbevolen: Detecteer niet-versleutelde resources

- Optioneel: Beperk regio gebruik tot EU

Stap 4: Netwerk Setup

Transit Gateway Configuratie:

import * as cdk from 'aws-cdk-lib';

import * as ec2 from 'aws-cdk-lib/aws-ec2';

// Network Account - Transit Gateway

const tgw = new ec2.CfnTransitGateway(this, 'CentralTGW', {

description: 'Centraal Transit Gateway voor alle workloads',

defaultRouteTableAssociation: 'enable',

defaultRouteTablePropagation: 'enable',

amazonSideAsn: 64512,

tags: [

{ key: 'Environment', value: 'Network' },

{ key: 'DataResidency', value: 'EU' }

]

});VPC Template voor Workload Accounts:

- Public subnets: NAT Gateways, Load Balancers

- Private subnets: Applicatie tier

- Isolated subnets: Database tier

- Transit Gateway attachment voor inter-account communicatie

Stap 5: Compliance Configuratie

AVG/GDPR Compliance:

# AWS Config Rule voor data residency

Resources:

S3BucketRegionCheck:

Type: AWS::Config::ConfigRule

Properties:

ConfigRuleName: s3-bucket-eu-region-only

Source:

Owner: AWS

SourceIdentifier: S3_BUCKET_REGION_CHECK

InputParameters:

allowedRegions: eu-west-1,eu-central-1Encryptie Enforcement:

# Service Control Policy - Vereist encryptie

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": "s3:PutObject",

"Resource": "*",

"Condition": {

"StringNotEquals": {

"s3:x-amz-server-side-encryption": [

"AES256",

"aws:kms"

]

}

}

}

]

}Stap 6: Account Vending Automatisering

Account Factory Customization:

# Lambda functie voor custom account setup

import boto3

def lambda_handler(event, context):

account_id = event['account_id']

# Schakel security services in

enable_guardduty(account_id)

enable_security_hub(account_id)

enable_config(account_id)

# Creëer VPC van template

create_standard_vpc(account_id)

# Pas baseline security toe

apply_baseline_security(account_id)

return {

'statusCode': 200,

'body': f'Account {account_id} succesvol geconfigureerd'

}Best Practices voor Nederlandse Organisaties

1. Data Residency

✅ Doe:

- Gebruik alleen

eu-west-1eneu-central-1regio’s - Implementeer SCPs om resource creatie in andere regio’s te voorkomen

- Documenteer data locatie in asset inventory

- Gebruik AWS Artifact voor compliance documentatie

❌ Niet doen:

- EU burger data opslaan in niet-EU regio’s

- Globale services gebruiken zonder data flows te begrijpen

- Data residency vereisten negeren in disaster recovery planning

2. Identity Federatie

✅ Doe:

- Integreer met bestaande Azure AD of identity provider

- Implementeer SSO voor alle AWS toegang

- Gebruik role-based toegang met least privilege

- Schakel MFA in voor alle gebruikers

Voorbeeld: Azure AD Integratie:

# Configureer SAML 2.0 identity provider

aws iam create-saml-provider \

--name AzureAD \

--saml-metadata-document file://azure-ad-metadata.xml3. Kostenbeheer

✅ Doe:

- Tag alle resources met cost center en project

- Gebruik AWS Cost Explorer voor analyse

- Implementeer budget alerts per account

- Regelmatige FinOps reviews

Tagging Strategie:

{

"CostCenter": "IT-001",

"Project": "KlantPortaal",

"Environment": "Productie",

"Owner": "team@bedrijf.nl",

"Compliance": "AVG"

}4. Security Monitoring

✅ Doe:

- Centraliseer logs in Log Archive account

- Schakel alle security services in (GuardDuty, Security Hub, Config)

- Configureer alerts voor compliance overtredingen

- Regelmatige security audits en reviews

Veelvoorkomende Uitdagingen en Oplossingen

Uitdaging 1: Bestaande AWS Accounts

Oplossing: Gebruik AWS Control Tower Account Factory om bestaande accounts te registreren:

# Registreer bestaand account

aws controltower enroll-account \

--account-id 123456789012 \

--organizational-unit ou-xxxx-xxxxxxxxUitdaging 2: On-Premises Integratie

Oplossing: Implementeer hybride connectiviteit:

- AWS Direct Connect vanuit Nederlands datacenter

- Site-to-Site VPN als backup

- Transit Gateway voor gecentraliseerde routing

- DNS integratie met Route 53 Resolver

Uitdaging 3: Compliance Auditing

Oplossing: Geautomatiseerde compliance rapportage:

# AWS Config compliance rapport

import boto3

config = boto3.client('config')

# Haal compliance samenvatting op

response = config.get_compliance_summary_by_config_rule()

for rule in response['ComplianceSummary']:

print(f"Regel: {rule['RuleName']}")

print(f"Compliance: {rule['Compliance']['ComplianceType']}")Migratie Strategie

Fase 1: Fundament (Weken 1-2)

- Zet AWS Organizations op

- Deploy Control Tower

- Configureer core accounts (Log Archive, Audit)

- Implementeer netwerkarchitectuur

Fase 2: Security & Compliance (Weken 3-4)

- Schakel security services in

- Configureer guardrails en SCPs

- Implementeer identity federatie

- Zet compliance monitoring op

Fase 3: Workload Accounts (Weken 5-6)

- Creëer account vending automatisering

- Deploy eerste workload accounts

- Migreer pilot workloads

- Valideer compliance

Fase 4: Schalen & Optimaliseren (Weken 7-8)

- Rol uit naar alle business units

- Implementeer FinOps praktijken

- Optimaliseer kosten en performance

- Knowledge transfer en training

Conclusie

Het implementeren van een AWS Landing Zone is een cruciale eerste stap voor Nederlandse bedrijven die AWS adopteren. Door deze gids te volgen en rekening te houden met Nederlandse specifieke vereisten zoals AVG compliance en data residency, kun je een veilige, schaalbare en compliant cloud basis bouwen.

Belangrijkste Punten:

- Begin met een solide multi-account architectuur

- Zorg voor EU data residency vanaf dag één

- Automatiseer compliance en security controls

- Plan voor schaal en groei

- Integreer met bestaande Nederlandse infrastructuur

Klaar om je AWS Landing Zone te implementeren? Neem contact op met Forrict voor expert begeleiding afgestemd op Nederlandse ondernemingen.

Resources

Fons Biemans

AWS expert en consultant bij Forrict, gespecialiseerd in cloud architectuur en AWS best practices voor Nederlandse bedrijven.